Wegfall des standardmäßigen Outbound-Zugriffs für Azure-VMs

Ab dem 30. September 2025 fällt bei neuen Azure-VMs der automatische Internetzugang weg. Der sogenannte „Default Outbound Access“ wird eingestellt (Default outbound access for VMs in Azure will be retired— transition to a new method of internet access). Das bedeutet: Wer seine VMs bisher einfach ins virtuelle Netzwerk gestellt und sich um den Rest keine Gedanken gemacht hat, muss jetzt umdenken. Ohne eigene Konfiguration kommt die VM künftig nicht mehr ins Internet. Klingt erstmal nervig, bringt aber auch Vorteile, vor allem was Kontrolle, Sicherheit und IP-Nachverfolgbarkeit angeht.

Was genau ändert sich?

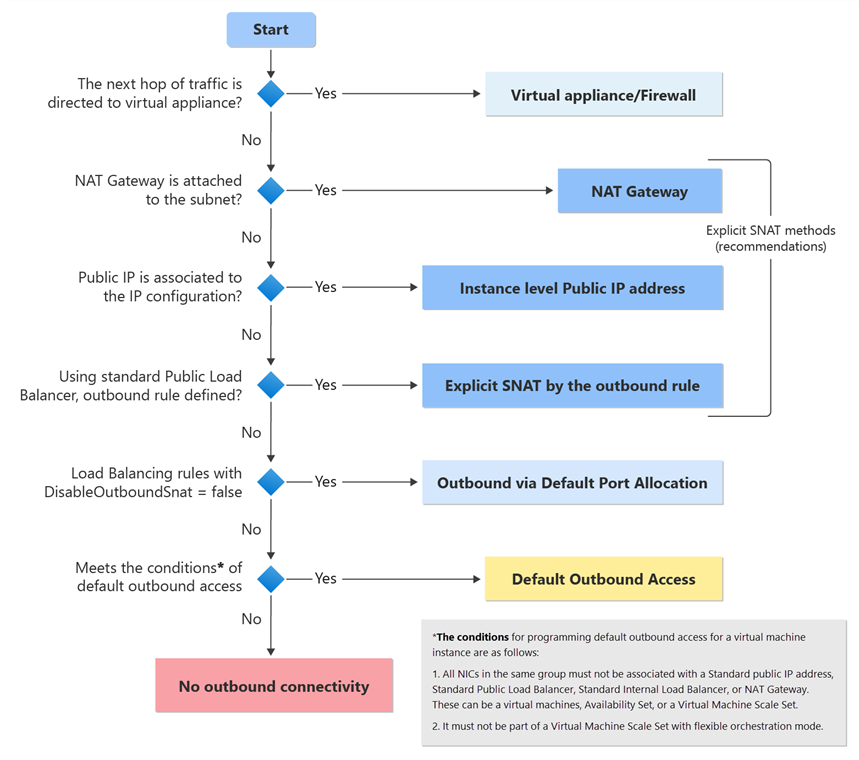

Bislang war es so: Wenn eine virtuelle Maschine (VM) in Azure ohne eine explizite Methode für den Internetzugriff bereitgestellt wurde – also ohne NAT Gateway, Load Balancer oder direkt zugewiesene öffentliche IP-Adresse – hat Azure im Hintergrund automatisch eine sogenannte „Default Outbound Access“-Verbindung ermöglicht. Diese sorgte dafür, dass die VM trotzdem ausgehenden Internetzugriff hatte, ohne dass dafür eine spezielle Konfiguration notwendig war.

Ab dem 30. September 2025 wird dieser automatische Mechanismus für neu erstellte VMs deaktiviert. Neue VMs, die nach diesem Datum bereitgestellt werden, erhalten keinen Internetzugang mehr, sofern keine explizite Outbound-Methode definiert wurde. Ohne diese Konfiguration bleibt der Internetzugang für die betroffene VM also vollständig blockiert.

Wichtig zu wissen: Bestehende VMs, die vor dem Stichtag bereitgestellt wurden und aktuell noch den Standard-Outbound-Zugriff nutzen, behalten diesen Zugriff zunächst weiterhin. Allerdings empfiehlt Microsoft dringend, auch diese Maschinen frühzeitig auf eine explizite und dauerhafte Lösung umzustellen.

Warum wird das geändert?

Der bisherige Standardzugang zum Internet war zwar einfach in der Handhabung und hat viele Szenarien unkompliziert ermöglicht. Allerdings bringt dieses Verhalten auch verschiedene Einschränkungen und Risiken mit sich:

- Keine garantierte öffentliche IP-Adresse: Die automatisch zugewiesene IP-Adresse kann sich jederzeit ändern, was insbesondere in sicherheitskritischen Umgebungen oder bei IP-Whitelisting problematisch ist.

- Geringe Transparenz und Kontrolle: Es ist nur schwer nachvollziehbar, welche Ressourcen wann und wie ins Internet kommunizieren – insbesondere, wenn keine dedizierten Sicherheitsregeln oder Protokolle existieren.

- Fehlende Nachvollziehbarkeit bei Störungen: Bei der Fehleranalyse (z. B. in Firewalls, Logs oder Netzwerkanalysen) kann das implizite Verhalten zu unklaren Ergebnissen führen und die Ursachenforschung erschweren.

Die Änderung soll langfristig für mehr Sicherheit, Nachvollziehbarkeit und Kontrolle im Netzwerkverkehr sorgen. Wer VM-Infrastrukturen in Microsoft Azure betreibt, profitiert davon, Outbound Access bewusst zu steuern und durch klar zugewiesene Ressourcen und überprüfbaren Regeln nachvollziehbar zu gestalten.

Welche Alternativen stehen zur Verfügung?

Für alle Szenarien, in denen VMs weiterhin auf das Internet zugreifen müssen, stellt Azure mehrere explizite und offiziell empfohlene Methoden zur Verfügung:

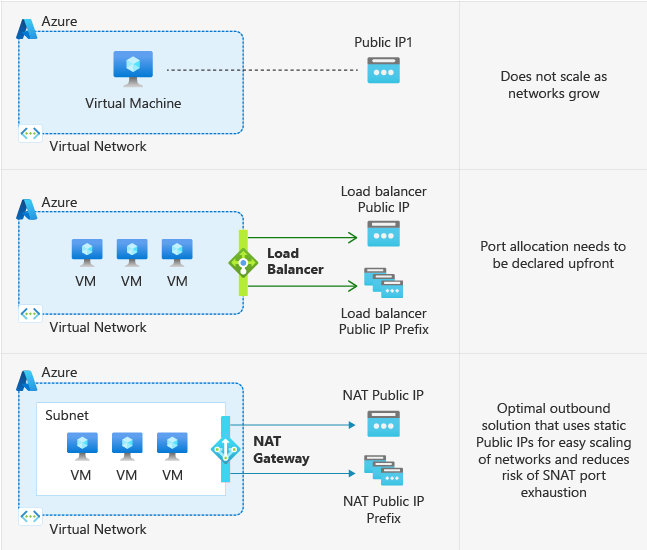

- Azure NAT Gateway

Diese Lösung ist ideal für größere Umgebungen oder Projekte mit mehreren VMs. Sie ermöglicht den ausgehenden Internetzugriff über eine feste öffentliche IP-Adresse oder ein IP-Adressbereich (Prefix) und bietet zentrale Konfigurations- und Überwachungsmöglichkeiten. - Azure Load Balancer mit Outbound Rules

Diese Methode eignet sich besonders dann, wenn bereits ein Load Balancer im Einsatz ist und dessen Funktionen für den ausgehenden Verkehr genutzt werden sollen. Die Konfiguration ist komplexer, bietet aber eine feingranulare Steuerung. - Direkt zugewiesene öffentliche IP-Adresse

Eine einfache und direkte Lösung für einzelne VMs oder kleine Workloads. Hier wird der VM direkt eine statische öffentliche IP zugewiesen, über die der gesamte ausgehende Datenverkehr läuft.

Was passiert, wenn keine Maßnahmen ergriffen werden?

Wird keine explizite Outbound-Methode eingerichtet, dann haben neue VMs ab dem 1. Oktober 2025 keinen Zugang mehr zum Internet. Das kann sich in Form von fehlenden Updates, gestörten externen Verbindungen oder nicht erreichbaren APIs bemerkbar machen. Auch bestehende Deployments, die automatisiert VMs hochfahren, könnten ab diesem Zeitpunkt fehlschlagen oder unerwartete Nebenwirkungen haben.