Datenschutz und Informationssicherheit in der Cloud mit Microsoft 365

Unternehmen in der EU und der Schweiz, die Microsoft 365 nutzen, müssen besonders hohe Standards für Datenschutz und Datensicherheit einhalten. Wenn sensible personenbezogene Daten verarbeitet werden, ist es entscheidend, dass Cloud-Dienste die strengen Anforderungen der DSGVO und nationaler Datenschutzgesetze erfüllen. Aber wie lässt sich Microsoft 365 datenschutzkonform und sicher betreiben? In diesem Artikel erfahren Sie, welche integrierten Sicherheitsfunktionen Microsoft 365 bietet und welche erweiterten Lösungen helfen, den Datenschutz sowie auch die Informationssicherheit sicherzustellen.

Datenschutz und Datensicherheit in Microsoft 365

Microsoft 365 stellt eine Reihe von Sicherheitsmechanismen zur Verfügung, um den Datenschutz zu gewährleisten. Daten werden in zwei Hauptformen verarbeitet:

- Daten im Ruhezustand (At Rest)

Microsoft schützt gespeicherte Daten mit einer AES-256-Verschlüsselung. Technologien wie BitLocker und Distributed Key Manager (DKM) sorgen für eine sichere Speicherung, um sicherzustellen, dass unbefugte Dritte keinen Zugriff auf die Daten erhalten. - Daten in Übertragung (In Transit)

Die Übertragung von Daten wird durch TLS 1.2 oder höher gesichert. Diese Technologie schützt vor Man-in-the-Middle-Angriffen und gewährleistet, dass Daten während ihrer Übertragung nicht kompromittiert werden.

Erweiterte Sicherheitsfunktionen in Microsoft 365

Microsoft bietet zusätzlich erweiterte Sicherheitsfunktionen an, die es Unternehmen ermöglichen, ihre Daten auf Anwendungsebene zu schützen und effektiver die Kontrolle über sensible Informationen zu behalten. Zu den wichtigsten Funktionen gehören der Customer Key, die Customer Lockbox und die Double Key Encryption (DKE).

Customer Key: Verschlüsselung auf Kundenseite

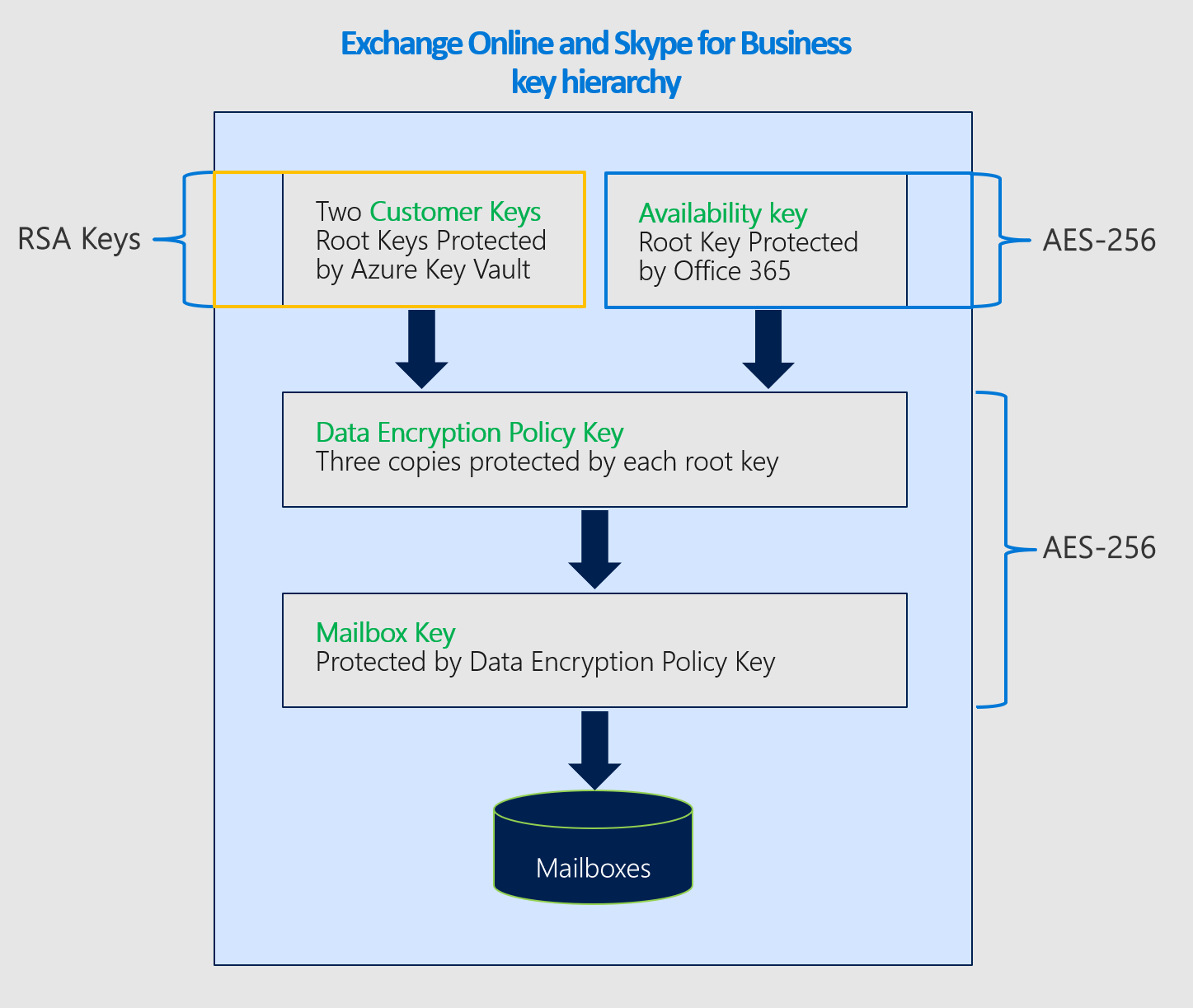

Mit Customer Key können eigene Verschlüsselungsschlüssel verwendet werden, um Daten in Microsoft 365 zu schützen. Hierbei kann der Schlüssel für die Daten, die standardmäßig von Microsoft erzeugt wird, vom Kunden selbst erstellt und an Microsoft übermittelt werden. Der Customer Key wird im Distributed Key Manager (DKM) hinterlegt und für die Ver- und Entschlüsselung der Daten verwendet.

Wie funktioniert Customer Key?

Unternehmen erstellen zwei Hauptverschlüsselungsschlüssel in Azure Key Vault, die in zwei separaten Azure-Abonnements gespeichert werden, um die Sicherheit und Redundanz zu gewährleisten. Diese Schlüssel werden mit Datenverschlüsselungsrichtlinien (DEPs) verknüpft, die bestimmen, welche Daten verschlüsselt werden müssen. Microsoft 365 verwendet dann diese Schlüssel, um Daten wie E-Mails, Dokumente und Teams-Nachrichten auf Anwendungsebene zu verschlüsseln, sodass nur autorisierte Benutzer und Dienste Zugriff auf die unverschlüsselten Daten haben.

Wichtig zu wissen: Ein oft übersehener Aspekt ist der Availability Key. Dieser zusätzliche Schlüssel, der von Microsoft generiert wird, kommt parallel zum Customer Key zum Einsatz und dient als „Notfall-Schlüssel“ (Break-Glass-Lösung), falls der Customer Key verloren geht oder gelöscht wird. Mit dem Availability Key ist es Microsoft weiterhin möglich Zugriff auf die Daten zuhaben, auch wenn der Customer Key versehentlich oder mutwillig gelöscht wird.

Falls Unternehmen sicherstellen möchten, dass Microsoft keinen Zugriff auf die mit dem Customer Key verschlüsselten Daten hat – auch nicht über den Availability Key – können sie dies einzig über ein Supportticket bei Microsoft melden und verlangen, dass der Availability Key gelöscht wird. Eine tatsächliche Garantie dafür gibt es jedoch nicht.

Verwendung von Azure Managed HSM

Im Zusammenhang mit der Verschlüsselung in der Microsoft-Cloud kommt häufig der Begriff Azure Managed HSM (Hardware Security Module) ins Spiel. Ein HSM ist ein speziell abgesichertes Gerät, das zur sicheren Speicherung und Verwaltung von kryptographischen Schlüsseln verwendet wird. Es bietet eine höhere Sicherheit durch seine Architektur und wird daher oft für besonders sensible Daten genutzt.

Microsoft bietet Azure Managed HSM als Lösung zur sicheren Speicherung von kryptografischen Schlüsseln in der Cloud an. Zusätzlich kann auch die "Bring Your Own Key" (BYOK)-Option in Verbindung mit dem Customer Key genutzt werden. In diesem Fall werden die Verschlüsselungsschlüssel auf einem lokalen, selbst verwalteten und betriebenen HSM generiert und anschließend in Azure Key Vault übertragen.

Eine rein lokale Nutzung eines HSM ist nicht möglich, da die Schlüssel zwingend in Azure Key Vault hochgeladen werden müssen, um Customer Key zu nutzen.

CC @ Microsoft (Übersicht über die Dienstverschlüsselung mit Dem Microsoft Purview-Kundenschlüssel)

Voraussetzungen für Customer Key:

- Zwei separate Azure-Abonnements, verbunden mit dem gleichen Microsoft Entra-Mandanten.

- Verwendung von Azure Key Vault zur Verwaltung der Verschlüsselungsschlüssel.

- Microsoft 365 E5-Lizenzen oder entsprechende Add-ons.

Customer Lockbox: Kontrolle über den Datenzugriff

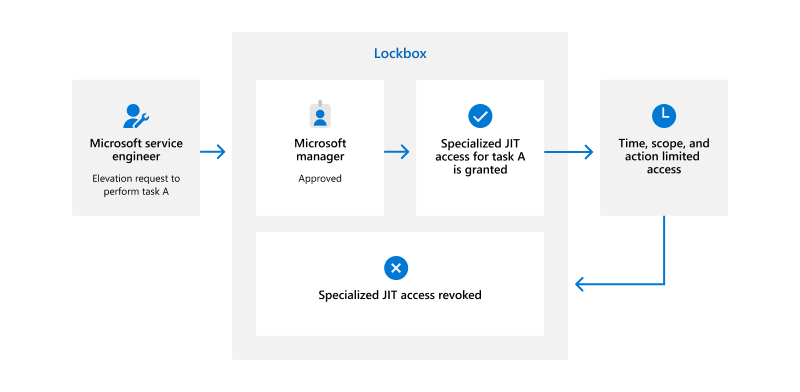

Mit der Customer Lockbox haben Unternehmen die volle Kontrolle darüber, wann Microsoft-Mitarbeiter auf ihre Daten zugreifen können. Sollte Microsoft-Technikern der Zugriff auf Daten zur Problembehebung notwendig sein, wird dieser nur mit ausdrücklicher Genehmigung des Kunden gewährt. Alle Zugriffsversuche werden dokumentiert, um eine Transparenz zu gewährleisten.

Wie funktioniert Customer Lockbox?

In seltenen Fällen, in denen Microsoft-Techniker zur Problembehebung auf Kundendaten zugreifen müssen, wird eine Zugriffsanforderung über die Customer Lockbox gestellt. Diese Anforderung wird an den Kunden weitergeleitet, der sie genehmigen oder ablehnen kann. Der Zugriff ist zeitlich begrenzt.

Voraussetzungen für Customer Lockbox:

- Aktivierung der Customer Lockbox im Microsoft 365 Admin Center.

- Zuweisung der Rolle „Genehmigende Person für Azure-Kunden-Lockbox“ an zuständige Benutzer.

- Microsoft 365 E5-Lizenzen oder entsprechende Add-ons.

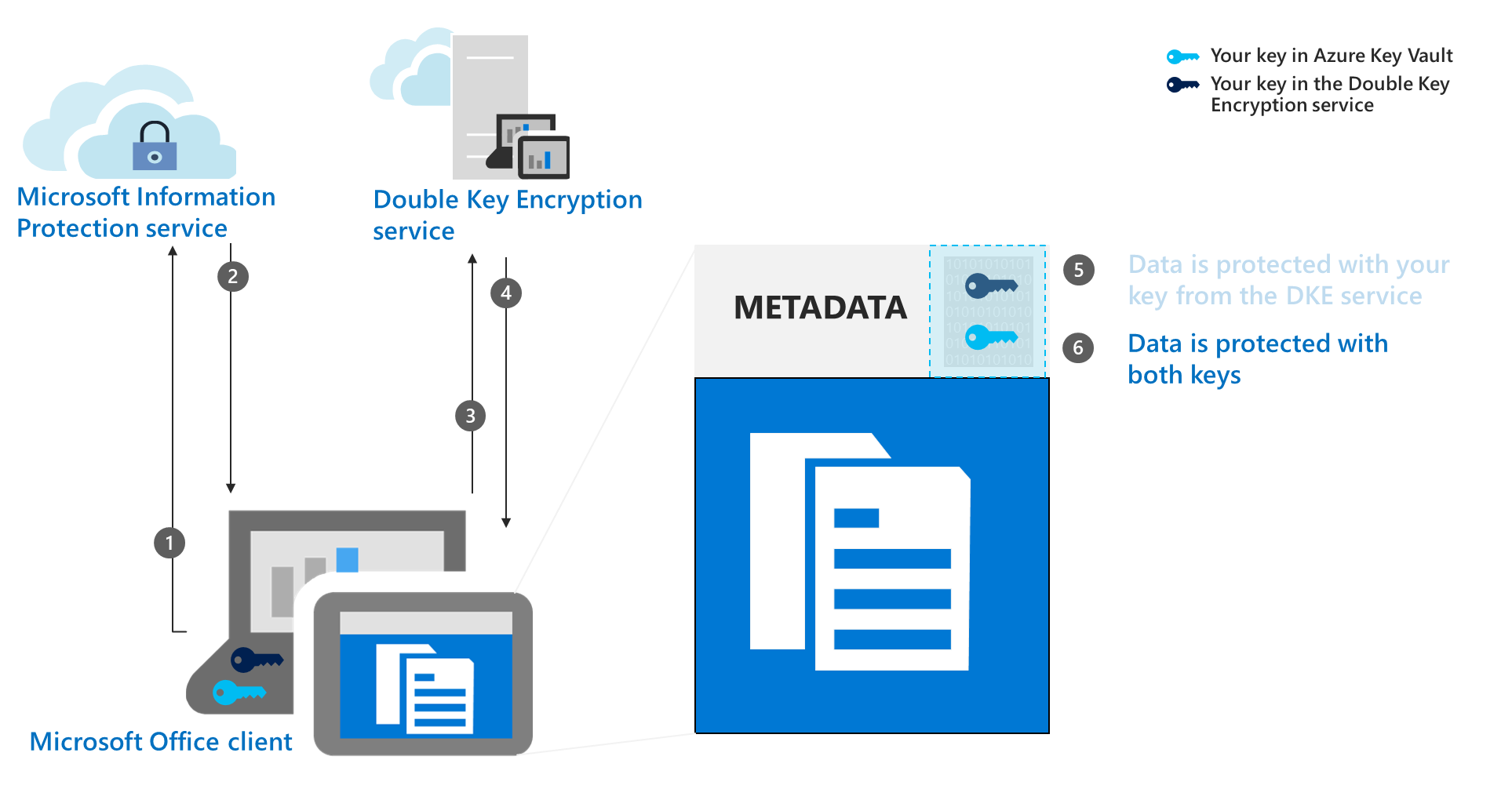

Double Key Encryption (DKE): Doppelte Verschlüsselung für maximale Sicherheit

Double Key Encryption (DKE) stellt eine zusätzliche Sicherheitsstufe dar, indem zwei Verschlüsselungsschlüssel verwendet werden. Einer dieser Schlüssel wird vom Kunden verwaltet, der andere ist in Microsoft Azure gespeichert. Daten können nur entschlüsselt werden, wenn beide Schlüssel vorhanden sind, sodass Microsoft ohne den Kundenschlüssel keinen Zugriff auf die Daten hat.

Es ist jedoch wichtig zu beachten, dass DKE nicht für bestimmte Dienste wie Nachrichtenflussregeln, einschließlich Antischadsoftware und Spam Filterung, die Einblick in die Daten erfordern, sowie Microsoft Delve, eDiscovery, Inhaltssuche und -indizierung, Office Web-Apps (einschließlich Funktionen für die gemeinsame Dokumenterstellung) und auch Copilot angewendet werden kann. Wenn diese Dienste genutzt werden sollen, ist die Verwendung von DKE nicht möglich. Zudem können technische Herausforderungen auftreten, wenn bereits gespeicherte Daten nachträglich verschlüsselt werden sollen.

Voraussetzungen für Double Key Encryption:

- Implementierung von Microsoft Purview Information Protection zur Klassifizierung und Bezeichnung von Daten.

- Einrichtung eines eigenen Schlüsselverwaltungssystems, entweder lokal oder in der Cloud.

- Microsoft 365 E5-Lizenzen oder entsprechende Add-ons für alle betroffenen Benutzer.

- Kompatible Office-Versionen, die DKE unterstützen.

Anonymisierung von Benutzerdaten in Protokollen

Die Einhaltung des Datenschutzes in Microsoft 365 kann durch verschiedene Maßnahmen weiter verbessert werden. Eine besonders wichtige Maßnahme ist die Anonymisierung von Benutzerdaten, die für Auswertungen und Protokollierungen verwendet werden. Insbesondere wenn System- und Nutzeraktivitäten in Microsoft 365 erfasst werden, sind diese Daten oft mit Benutzernamen verbunden, was aus Datenschutzsicht problematisch sein kann.

Allgemeine Lizenzanforderungen für erweiterte Sicherheitsfunktionen

Um erweiterte Sicherheitsfunktionen wie Customer Key, Customer Lockbox und Double Key Encryption nutzen zu können, werden spezifische und teure Lizenzen benötigt. Diese beinhalten:

- Microsoft 365 E5 oder Office 365 E5

- Microsoft 365 F5 Compliance oder F5 Security + Compliance

Datenschutz und Vertraulichkeit in der Cloud

Für Unternehmen, die Microsoft 365 nutzen, stellt der Datenschutz eine Herausforderung dar, da gesetzliche Anforderungen je nach Region variieren. Besonders in der EU und der Schweiz müssen Unternehmen sicherstellen, dass ihre Daten den lokalen Vorschriften entsprechen. Dabei spielt nicht nur der Datenschutz, sondern auch die Vertraulichkeit der Daten eine zentrale Rolle, insbesondere um sicherzustellen, dass nur autorisierte Personen auf sensible Informationen zugreifen können.

In beispielsweise den USA und China bestehen jedoch problematische Anforderungen. Der US Cloud Act und ähnliche Gesetze ermöglichen es US-Behörden, auf in der Cloud gespeicherte Daten zuzugreifen – unabhängig vom Speicherort. Auch in China verpflichtet das Cybersecurity Law Unternehmen, Daten lokal zu speichern, sodass die chinesischen Behörden im Bedarfsfall darauf zugreifen können. Diese Regelungen werfen Bedenken hinsichtlich der Datenhoheit und Vertraulichkeit auf.

Auch weitere Länder wie Großbritannien und Frankreich haben ähnliche Gesetze, die den Zugriff auf Cloud-Daten durch Sicherheitsbehörden ermöglichen, etwa das Investigatory Powers Act (IPA) im Vereinigten Königreich oder das Loi sur le renseignement in Frankreich.

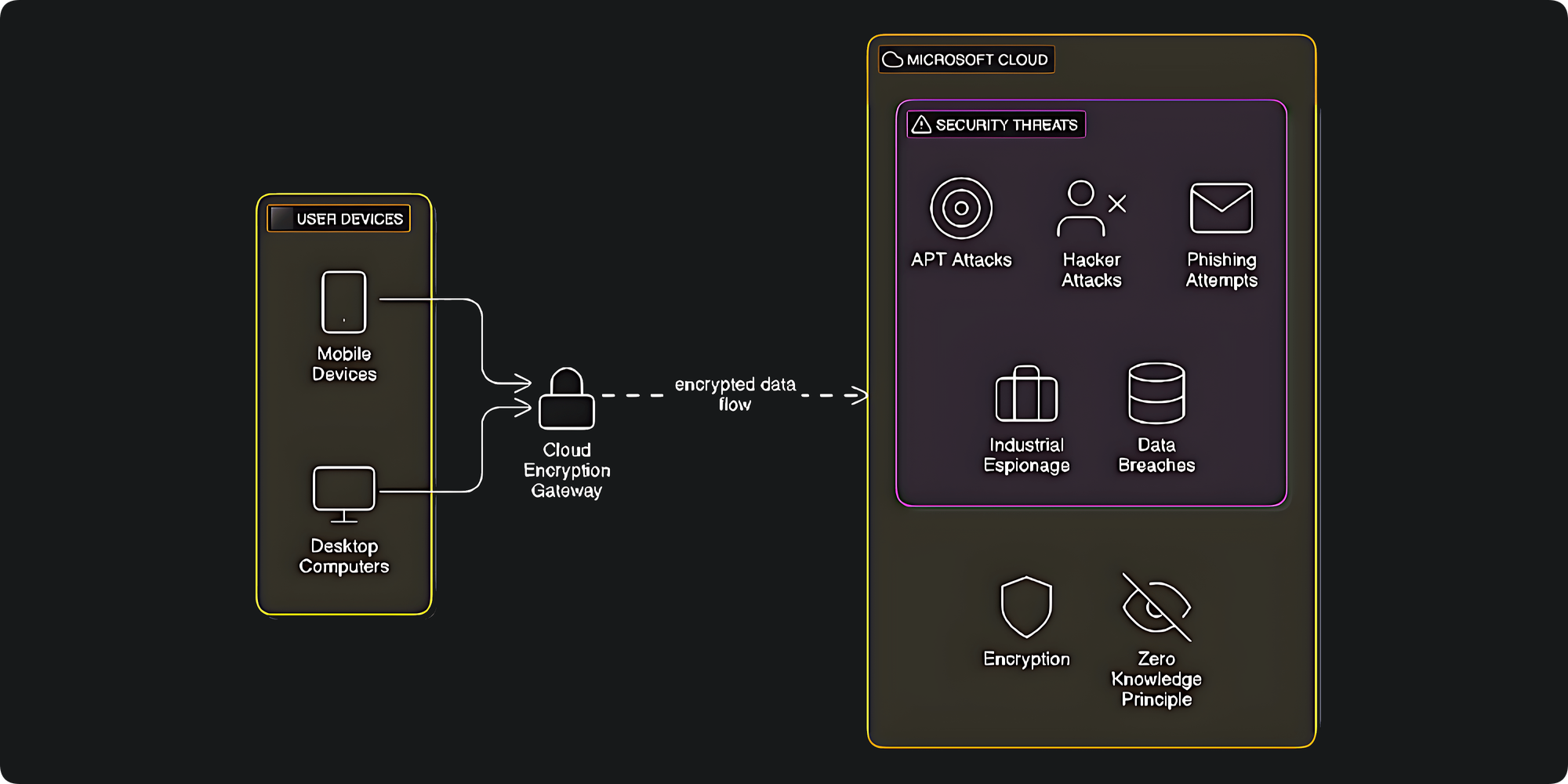

Das Managed Cloud Encryption Gateway

Das Managed Cloud Encryption Gateway sorgt dafür, dass sensible Daten sowohl in Bezug auf Datenschutz als auch Vertraulichkeit optimal geschützt sind. Es verschlüsselt die Daten bereits vor der Übertragung an Cloud-Anbieter wie Microsoft, sodass weder unbefugte Dritte noch der Cloud-Anbieter selbst Zugriff auf unverschlüsselte Daten haben. Dadurch wird der Zugriff durch fremde staatliche Stellen verhindert und die vollständige Datenhoheit bleibt gewährleistet.

Das Managed Cloud Encryption Gateway kann diverse Microsoft 365 Workloads wie Teams, OneDrive for Business, Exchange Online und viele weitere abdecken und arbeitet für den Anwender unsichtbar im Hintergrund. Sollte es einem Angreifer gelingen, die Zugangsdaten für einen Microsoft 365-Nutzer zu erbeuten, kann er dennoch nichts mit den Daten anfangen, da diese durch das Gateway verschlüsselt wurden.

Die Lösung bietet eine einfache, skalierbare Möglichkeit, Datenschutz und Vertraulichkeit zu gewährleisten, ohne sich mit komplexen und möglicherweise doch nicht so umfangreich nutzbaren Sicherheitsfunktionen wie dem Customer Key oder Double Key Encryption (DKE) auseinandersetzen zu müssen.

Branchenspezifische Vorschriften

Neben länderspezifischen Gesetzen gibt es auch branchenspezifische Vorschriften, die den Schutz von Daten in der Cloud erfordern:

- DORA (Digital Operational Resilience Act) in der EU fordert Finanzunternehmen zur Verschlüsselung von Daten während der Übertragung und im Ruhezustand.

- GDPR verlangt von Unternehmen, personenbezogene Daten zu schützen, einschließlich Verschlüsselung.

- PCI-DSS fordert von Unternehmen im Zahlungsverkehr, Kreditkartendaten zu verschlüsseln.

- HIPAA in den USA verlangt, dass Gesundheitsdaten durch Verschlüsselung geschützt werden.

- SOX in den USA fordert von börsennotierten Unternehmen die Sicherstellung der Integrität von Finanzdaten, auch durch Verschlüsselung.

Das Managed Cloud Encryption Gateway stellt sicher, dass Unternehmen die vollständige Kontrolle über ihre Daten behalten, indem es diese vor der Speicherung und Verarbeitung in der Cloud verschlüsselt.