Enhanced Security: Microsoft führt automatische Conditional Access-Richtlinien für Entra ID ein

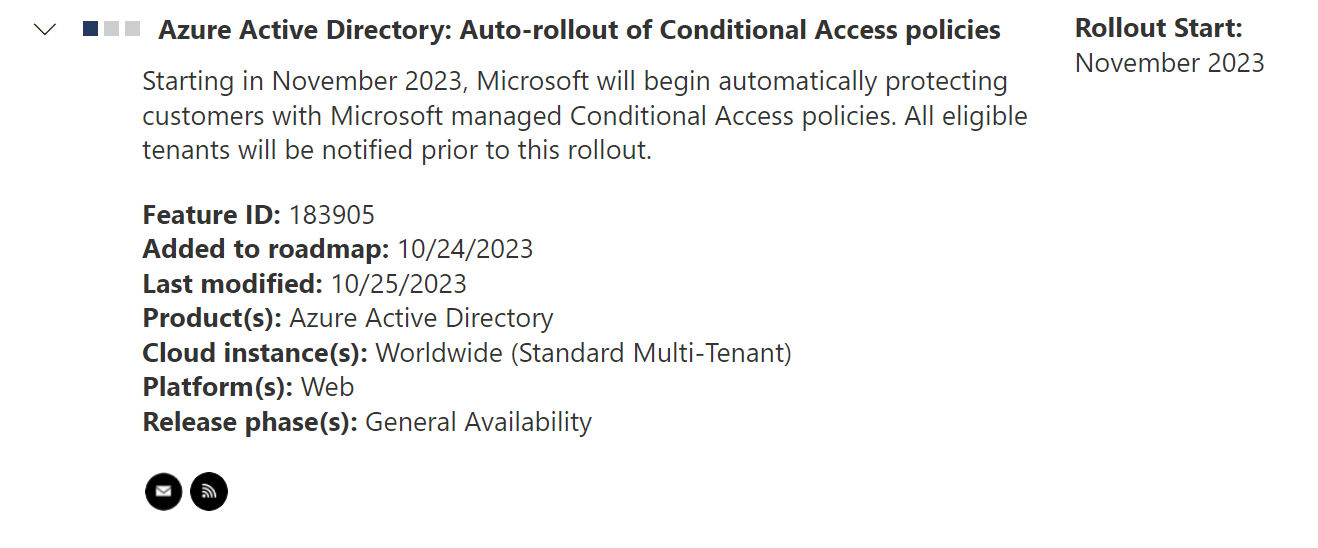

Microsoft hat kürzlich eine wesentliche Verbesserung der Sicherheitsinfrastruktur für Entra ID Tenants in die Roadmap aufgenommen (Microsoft 365 Roadmap | Microsoft 365), indem automatisch verwaltete Conditional Access-Richtlinien eingeführt werden. Diese Neuerung zielt darauf ab, die Grundlagen der Sicherheit in Microsoft 365 und Azure Active Directory (Entra ID) zu stärken, und stellt eine proaktive Maßnahme gegen Cyber-Bedrohungen dar.

Automatische Einführung von Conditional Access-Richtlinien

Microsoft wird beginnen, Kunden automatisch mit verwalteten Conditional Access-Richtlinien zu schützen. Diese Richtlinien werden von Microsoft erstellt und im Tenant automatisch aktiviert. Die folgenden Richtlinien werden für alle berechtigten Tenants ausgerollt:

- MFA für Admin-Portale: Diese Richtlinie erfordert eine Multi-Faktor-Authentifizierung (MFA) für privilegierte Admin-Rollen beim Anmelden an einem Microsoft Admin-Portal.

- MFA für Nutzer mit per-user MFA: Diese Richtlinie erfordert eine MFA für alle Cloud-Apps für Nutzer mit per-user MFA Einstellungen.

- MFA für Anmeldungen mit hohem Risiko: Diese Richtlinie gilt für alle Nutzer und erfordert MFA sowie erneute Authentifizierung bei Anmeldungen mit hohem Risiko.

Warum diese Änderung?

Unternehmen, die Multi-Faktor-Authentifizierung (MFA) in ihren Microsoft 365-Tenants nicht implementieren, setzen sich erhöhten Cybersicherheitsrisiken aus. MFA ist eine entscheidende Sicherheitsmaßnahme, die durch die Anforderung an Nutzer, ihre Identität über mehrere Methoden zu verifizieren, eine zusätzliche Schutzschicht hinzufügt. Ohne MFA sind Microsoft 365-Konten anfälliger für unbefugten Zugriff, Datenverstöße und andere Sicherheitsbedrohungen.

Welche Auswirkungen hat dies auf bestehende Tenants?

Die neuen Richtlinien sind insbesondere für Tenants mit EntraID P1/P2-Lizenzen relevant, da diese Lizenzen erforderlich sind, um Conditional Access-Richtlinien in einem Tenant zu nutzen. Die Richtlinien zielen darauf ab, die Ressourcen eines Unternehmens auf der Grundlage von Risikosignalen und Nutzungsverhalten zu schützen, und helfen dabei, die Sicherheitslage zu verbessern und die Komplexität des Managements von Conditional Access zu reduzieren.

Laut Microsoft Roadmap startet der Rollout bereits ab November 2023!

Anpassung und Verwaltung der Richtlinien

Trotz der automatischen Einführung von Richtlinien bleibt die Möglichkeit bestehen, Richtlinien nach Bedarf anzupassen, etwa durch Ausschluss von Nutzern, Gruppen oder Rollen, die nicht von den Richtlinien erfasst werden sollen. Die Verwaltung oder Änderung von Conditional Access-Richtlinien kann über das Conditional Access - Microsoft Entra Admin Center Portal vorgenommen werden.

Besser Vorab Konfigurieren: Conditional Access

Die automatische Implementierung grundlegender Conditional Access-Richtlinien markiert einen wesentlichen Fortschritt zur Steigerung der Sicherheit in Microsoft 365 und Azure Active Directory. Aus unserer Perspektive sollten Administratoren diese Änderungen jedoch nicht einfach hinnehmen.

Unsere Empfehlung lautet: Falls Sie über Entra ID P1 oder P2 in Ihrem Tenant verfügen, beispielsweise durch Microsoft 365 Business Premium Lizenzen, sollten Sie Conditional Access so schnell wie möglich eigenständig implementieren und mit allen relevanten Richtlinien konfigurieren.

Die Absicherung von Microsoft 365 ist von grundlegender Bedeutung. Conditional Access bietet eine robuste Lösung hierfür. Als Microsoft Partner unterstützen wir Sie bei der Einführung und Konfiguration von Conditional Access, um eine maßgeschneiderte Sicherheitsstrategie für Ihren Microsoft 365 Tenant und Azure Active Directory Umgebung zu entwickeln.

📞 Rufen Sie uns an: +43 (0) 50 644 / +49 (0) 711 40099910

📧 Schreiben Sie uns: [email protected]

🖥 oder nutzen Sie unser einfaches Online-Formular